«Лаборатория Касперского» обнародовала материалы расследования деятельности хакерской группы Carbanak, сумевшей провернуть крупнейшую кибераферу в истории, украв у банков около миллиарда долларов. Портал Банки.ру разбирался в механике дерзкой атаки.

Троянец знатного происхождения

Весной 2014 года специалисты «Лаборатории Касперского» расследовали ряд странных инцидентов, произошедших с банкоматами. Несколько банкоматов, принадлежащих украинскому банку, время от времени без видимых причин начинали выдавать наличные, а прохожие, как бы случайно оказавшиеся рядом, забирали деньги и уходили.

Тщательное препарирование аппаратов не выявило никаких следов внешнего вмешательства, а вот на банковском компьютере, к которому эти банкоматы были подключены обнаружилась новая троянская программа, получившая от экспертов имя Carbanak.

Анализ показал, что ранние версии Carbanak основаны на коде Carberp, троянца-банкера, известного своей ориентированностью на кражу денег через системы дистанционного банковского обслуживания. Именно Carberp и его потомки используются в большинстве инцидентов взлома интернет-банков физических и юридических лиц. Изначально Carberp разработала и использовала одна из российских киберкриминальных группировок, но вскоре разработчики начали предлагать его на черном рынке по цене в 40 тыс. долларов. Летом 2013 года кто-то выложил исходные коды Carberp в Сеть, чем и воспользовалась некая хакерская группа, задешево создав на его основе Carbanak.

Переработанный троянец отличает радикально изменившаяся тактика применения. Вместо частных лиц Carbanak атакует банки, вместо широкомасштабного посева троянца – целевое внедрение в конкретную организацию. Удивительно, но банки оказались не менее простой мишенью, нежели их клиенты. По сути, злоумышленники применяли такие же программы и те же методы, но денег получали многократно больше.

Вскоре, заработав первоначальный капитал, группа, также получившая название Carbanak, вложила деньги в свой основной инструмент и полностью переработала его код под свои нужды. За этим последовала почти двухлетняя история успеха.

Как взломать банк

Группе Carbanak не пришлось придумывать хитрые методы проникновения в сверхзащищенные банковские сети – не понадобилось ни ставить врезки в идущее под землей оптоволокно, ни подключать к жгутам медных кабелей хитрые беспроводные «жучки», ни даже подкупать сотрудников. Просто сети оказались не такими уж сверхзащищенными, как это бывает в кино. Основным вектором заражения оказался обычный фишинг, то есть рассылка вредоносных писем по электронной почте.

Сотруднику банка, выбранного целью атаки, присылается специально написанное под него письмо. Сотрудник может быть любого ранга, тут главное, чтобы его компьютер был подключен к банковской сети. Письмо должно выглядеть достоверно, поэтому заголовок и текст письма соответствуют должности и сфере компетенции получателя, а в ряде случаев письмо отправлялось с предварительно взломанной почты одного из коллег получателя.

В качестве примера фишингового письма группы Carbanak «Лаборатория Касперского» приводит следующий текст:

Добрый день!

Высылаю Вам наши реквизиты.

Сумма депозита 32 000 000 руб. 00 коп., сроком на 366 дней, % в конце года, вклад срочный.

С уважением, Сергей Кузнецов.

К фишинговому письму всегда приложен архивированный файл, содержащий якобы интересную для получателя информацию (в примере выше – реквизиты). На самом деле его задача – запустить на компьютере троянскую программу. Исследователи обнаружили два варианта файла: .CPL, подозрительный, но надежно заражающий, и .DOC (документ Microsoft Word), менее подозрительный, заражающий при наличии в системе одной из известных хакерам уязвимостей. Если получатель письма легкомысленно пытается открыть файл, компьютер мгновенно заражается троянцем Carbanak. И больше никаких ухищрений, все предельно просто.

Проникает во все уголки

Запустившись на компьютере банкира, Carbanak сохраняет себя в скрытом файле svchost.exe в папке Windows\System32. После этого Carbanak ищет запущенные на компьютере антивирусные программы, и, если таковые обнаружены, пытается получить права локального администратора, чтобы отключить антивирус. Если на Windows не установлено одно из обновлений, она содержит уязвимость CVE-2013-3660, которая позволяет троянцу достичь в этом успеха. После этого он внедряет свой код в легитимный процесс svchost.exe.

Найдя в реестре Windows параметры прокси-сервера, использующегося в банке, Carbanak связывается с собственным сервером управления и контроля по протоколу HTTP и загружает файл со списком имен процессов, которые он должен искать на зараженных компьютерах. Среди прочего злоумышленников интересует наличие на компьютере программного обеспечения, использующегося в банках для работы с денежными переводами, к примеру, BLIZKO и IFOBS – это позволяет провести ограбление, просто подменив реквизиты перевода.

Во время работы на зараженном компьютере Carbanak отслеживает нажатия клавиш и каждые 20 секунд сохраняет снимок экрана, всю собранную информацию он отправляет на свой сервер управления. Также он модифицирует настройки и некоторые .dll-файлы Windows так, чтобы обеспечить прямое управление компьютером для своих хозяев. В некоторых случаях применяется вполне легитимный инструмент удаленного администрирования Ammyy Admin, с тем расчетом, что он нередко используется системными администраторами и его появление на компьютерах не вызовет подозрений.

Помимо этой деятельности, Carbanak загружает с сервера дополнительные инструменты, служащие для дальнейшего распространения по банковской сети. Чем шире у него получается распространиться, тем больше вероятности попадания под контроль злоумышленников компьютера, на котором проводятся финансовые трансакции, или же компьютера администратора сети, обладающего неограниченным сетевым доступом.

Тихий и опасный

Внешне Carbanak никак не проявляет себя на зараженных компьютерах. Вся его активность сводится к отправке хозяевам записи деятельности пользователя компьютера (низкокачественное видео и журнал нажатых клавиш) и отслеживания запускаемого программного обеспечения. «Тихая» фаза может длиться несколько месяцев, за это время хакеры внимательно изучают бизнес-процессы банка и определяют свои возможности.

Получив все необходимые данные, кибербандиты совершают ограбление. Аналитики «Лаборатории Касперского» выявили несколько методов кражи денег, применяющихся Carbanak. В ряде случаев фальшивая запись о банковском счете на имя «денежного мула» создавалась прямо в базе данных банка, после чего «мул» (низовой член банды, рискующий свободой за долю в прибыли) приходил и снимал деньги с этого счета.

Иногда поддельное распоряжение об операции вставлялось в рабочую очередь сотрудника, в результате деньги с чужих счетов уходили через SWIFT на счета преступников в американских или китайских банках.

Кроме того, были зафиксированы случаи, когда злоумышленникам удавалось получить доступ к банкоматной сети. Банкомат не заражался вредоносным программным обеспечением, воры просто использовали стандартные утилиты управления и тестирования оборудования банкомата, заставляя его выдавать деньги в определенный момент времени.

Продолжительность каждой операции от первоначального заражения до вывода денег из банка составляет от двух до четырех месяцев, известный диапазон потерь – от 2,5 млн до 10 млн долларов.

Прибыльный «бизнес»

Географическое распределение жертв Carbanak, по данным сервиса VirusTotal, откровенно не радует: 42% пойманных образцов троянца пришли из российских финансовых организаций, 13% – из Германии, 10% – из США, прочие страны оказались менее популярны. Российские банки для этой группы определенно оказались наиболее привлекательны, из чего можно сделать вывод о российском происхождении группы: видимо, входящие в нее киберпреступники лучше всего знакомы именно с российским финансовым сектором.

По данным «Лаборатории Касперского», в результате деятельности Carbanak пострадало около сотни банков. Если верить сведениям от правоохранительных органов и самих банков, суммарные убытки могут достигать миллиарда долларов – иными словами, Carbanak является самой прибыльной киберпреступной кампанией в истории. Основной пик деятельности группировки пришелся на июнь 2014 года, но действует она и в данный момент. Согласно данным антивирусной телеметрии, Carbanak стремится расширить зону своей деятельности на страны Балтии и Центральной Европы, Средний Восток, Азию и Африку.

Как сообщила «Лаборатория Касперского», долгое время сведения о Carbanak держались в тайне в интересах следствия: компания действует совместно с различными правоохранительными органами, в том числе с Интерполом и Европолом. Хотя следствие еще не закончено, отчет все-таки опубликовали – по всей видимости, подобраться к преступникам не удается, а вот неведение потенциальных жертв о тактике и методах Carbanak крайне облегчает жизнь ворам.

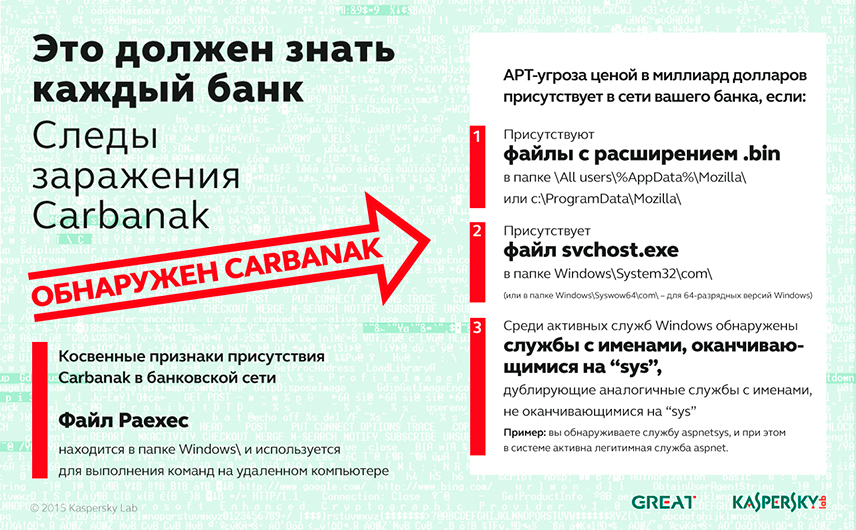

Компания опубликовала список признаков заражения, а также подготовила несколько общих рекомендаций, позволяющих снизить вероятность пасть жертвой Carbanak:

– Не открывайте подозрительные электронные письма, особенно если они содержат вложения.

– Своевременно устанавливайте обновления ПО.

– Включите эвристическое обнаружение угроз в своих комплексных защитных решениях – это повысит вероятность обнаружения и блокирования новых образцов вредоносного ПО.

Эти замечательные советы подходят, пожалуй, для любого случая. Carbanak же уникален прежде всего тем, что обнажил зияющие дыры в банковских системах информационной безопасности. Из года в год банки твердят нам об осторожности и необходимости вложений в защитные средства. И вот сами один за другим оказываются в роли несчастного вкладчика, ограбленного путем взлома ДБО. Снова мы видим уязвимые, подолгу не обновляемые операционные системы, нехватку защитных средств и столь свойственную людям беспечность. Вот только в этом случае свалить вину уже не на кого – тут всю систему надо менять.

Михаил ДЬЯКОВ, Banki.ru

Комментарии

По последним данным АНБ в прошивке диска уже содержится вирус от АНБ ))) именно в firmware, т.е. в неформатируемой части диска. Be happy )

Хакеры взломали банк, говорите ?

Так может и кризиса никакого не было ?

И валютных спекулянтов ?

Может кто-то всего лишь антивирус на "Московской бирже" забыл обновить ?